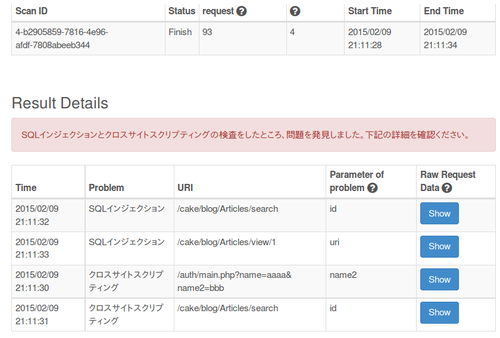

VAddyの管理画面では、脆弱性が1件以上あれば、脆弱性のあるURLと問題となっているパラメータ名、問題(SQLインジェクション or XSS)が表示されます。

この情報があれば開発者は問題となっている箇所のソースコードが特定でき、修正が可能です。

しかし、実際にどのような検査リクエストを送ったのか公開していなかったため、ユーザが手軽にローカル環境で再現することが困難でした。

今回、VAddyのスキャンサーバから送った検査リクエストのデータを公開することで、同じようなリクエストを手元で再現して確認に使えるようになりました。

VAddyのスキャンを終えて問題点が1件以上存在する場合、下記のような検査結果の詳細画面が表示されます。

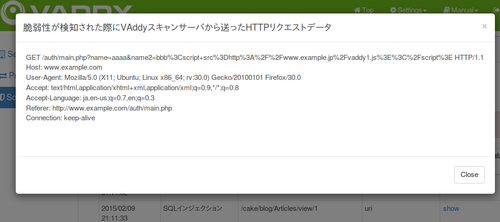

画面下のテーブル表示の箇所で、4件の脆弱性情報が表示されており、その一番右に「Show」ボタンがありますので、それをクリックすると、下記のようなVAddyサーバから送信したHTTPリクエストデータが表示されます。

1行目の GET /auth/main.php の箇所がXSS検査に利用したURLとパラメータです。この箇所をコピーしてブラウザでアクセスすれば問題が再現できますので、手元の環境でも手軽に確認できます。

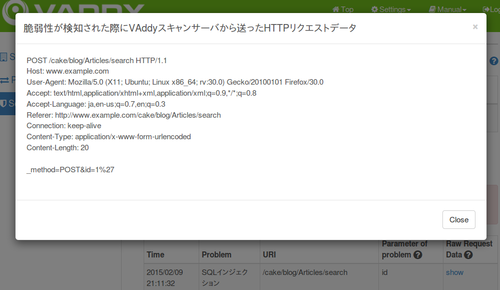

POSTリクエストの場合は下記のように表示されます。

POSTデータはボディ部に表示されている_method=POST&id=1%27になります。1行目のPOSTのURLと一番下のPOSTデータを組み合わせれば、手元の環境でも再現できます。

VAddyはクラウド型のサービスのため、検査精度が高く、より使いやすいサービスとなるように日々改善しています。お客様からのフィードバックにより、どんどん改善していくので、是非VAddyへのご意見をお願いします。

Twitterでハッシュタグ #vaddy でつぶやくか、 info@vaddy.net へメールを送って頂ければと思います。